안녕하세요 MANVSCLOUD 김수현입니다.

22년도 11월 경 네이버 클라우드의 최상위 인증기관 인증서인 Root CA가 국내 최초로 전세계 주요 운영체제(OS) 및 브라우저에 탑재됐음을 알리는 소식이 가득했었는데요.

올해 11월 Certificate Manager 서비스가 업데이트를 통해 NAVER Global Root Certification Authority에서 발급된 SSL 인증서를 사용할 수 있게되었습니다.

업데이트된 Certificate Manager 서비스와 함께 무료 인증서를 간단하게 발급받는 과정도 공유드리겠습니다.

Certificate Manager

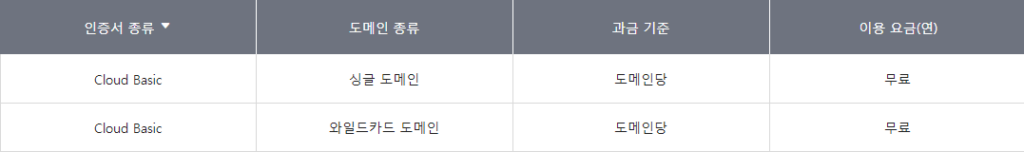

클라우드 서비스 제공업체(CSP) 중에서 무료 SSL 인증서 생성이 가능한 서비스를 찾기란 쉽지 않습니다. AWS와 같이 대형 CSP들을 제외하면 크게 없는 편인데요.

국내 클라우드 시장에서는 네이버 클라우드가 이러한 틈새를 메우고 있습니다

네이버 클라우드의 Certificate Manager도 원래 SSL 인증서를 관리하고 만료일을 체크하여 사용자에게 알림 기능만 제공하는 서비스였습니다.

하지만 더 이상 Certificate Manager는 인증서 관리 목적의 서비스가 아닙니다.

최근에는 Certificate Manager 서비스가 확장되어 이제 네이버 클라우드의 루트 인증 기관을 통해 인증서를 무료로 발급하는 기능을 제공합니다. 이를 통해 사용자들은 비용 부담 없이 SSL/TLS 인증서를 발급받아 웹사이트의 보안을 강화할 수 있게 되었습니다.

네이버 클라우드는 국내에서 유일하게 무료 SSL 인증서를 제공하는 퍼블릭 클라우드 서비스입니다. 이는 특히 예산이 제한적인 개인 개발자나 중소기업에게 큰 이점이 될 수 있으며 네이버 클라우드 입장에서 강력한 기술 인증함과 동시에 경쟁력을 가지는 부분이 될 것입니다.

Certificate Manager 서비스에서 무료로 인증서를 발급하고 다른 서비스와 연동하고 만료일이 다가올 경우 알림도 받을 수 있습니다.

무료 인증서 발급

Certificate Manager 서비스를 이용하여 무료 인증서를 발급해보도록 하겠습니다.

네이버 클라우드 Certificate Manager 서비스에서 인증서를 발급받는 방법은 아주 간단합니다.

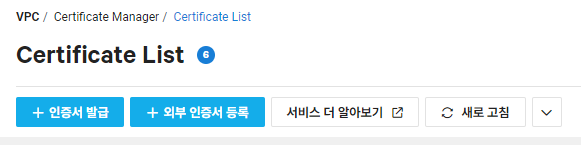

1) [Certificate Manager] – [Certificate List]를 선택한 후 [+ 인증서 발급] 클릭

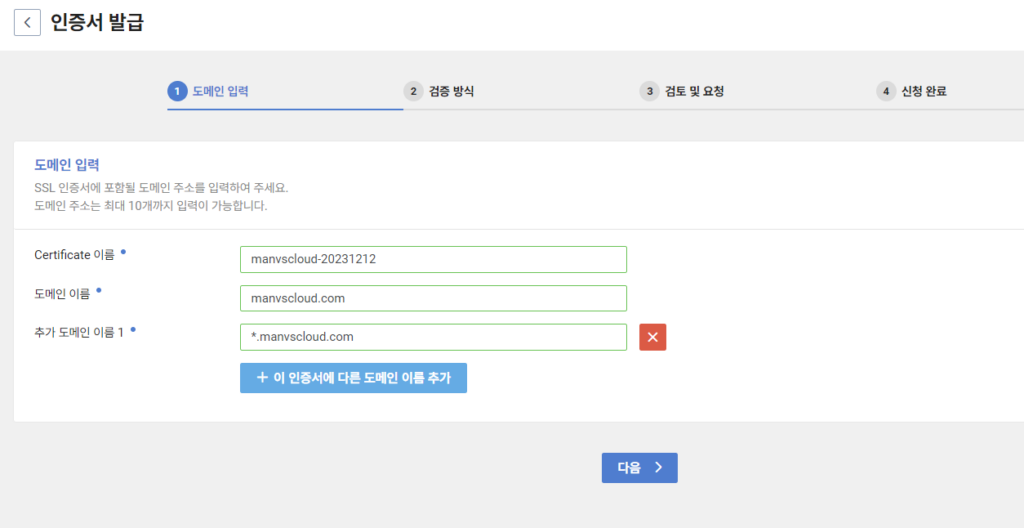

2) Certificate 이름, 도메인 이름, 추가 도메인 이름을 작성해줍니다.

– 와일드카드(*)를 이용하실 수 있습니다.

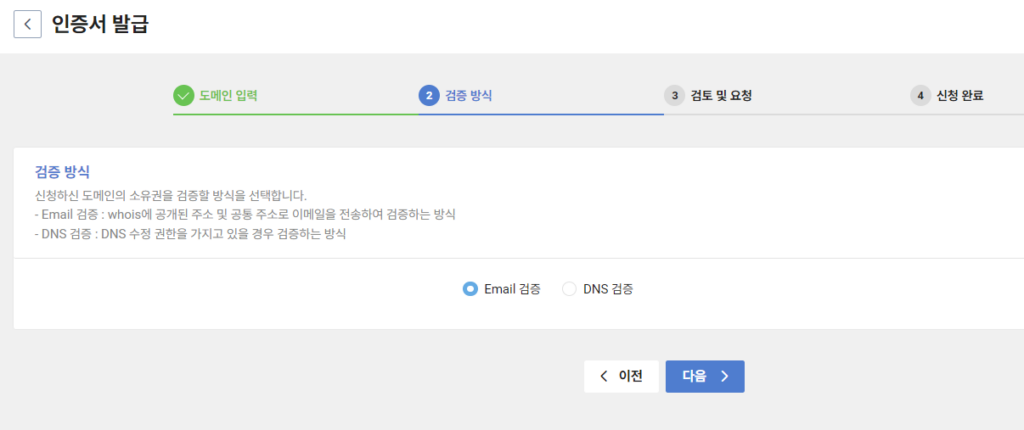

3) 도메인 소유권에 대한 검증을 위해 Email 및 DNS 검증을 선택할 수 있습니다.

– 해당 포스팅에서는 DNS 검증을 선택했습니다.

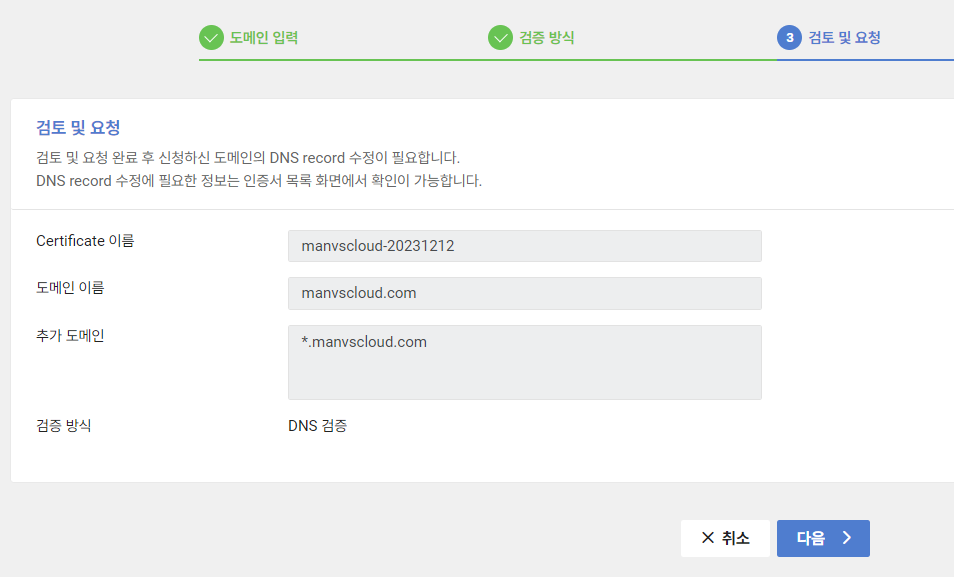

4) 아래 이미지처럼 최종 확인을 끝내고 [다음] 버튼을 클릭 후 도메인 검증을 진행합니다.

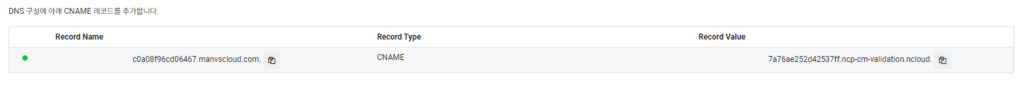

5) ‘검증 상태’가 진행중으로 표시되어 있을 경우 해당 탭을 클릭하여 DNS에 등록할 Host와 CNAME을 확인할 수 있습니다.

6) DNS 검증이 끝났다면 ‘검증 상태’가 [성공]으로 변경되며 인증서 세부 정보를 알 수 있습니다.

발급된 인증서는 네이버 클라우드 서비스(Load Balancer, CDN+, Global Edge)와 연동되므로 변경 및 추가 작업을 진행해줄 수 있습니다.

제가 운영하는 manvscloud.com 블로그의 인증서도 변경했는데요.

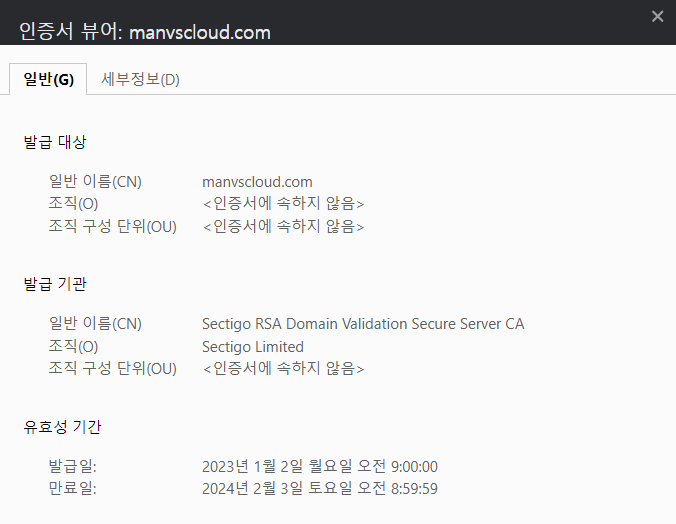

<기존 인증서>

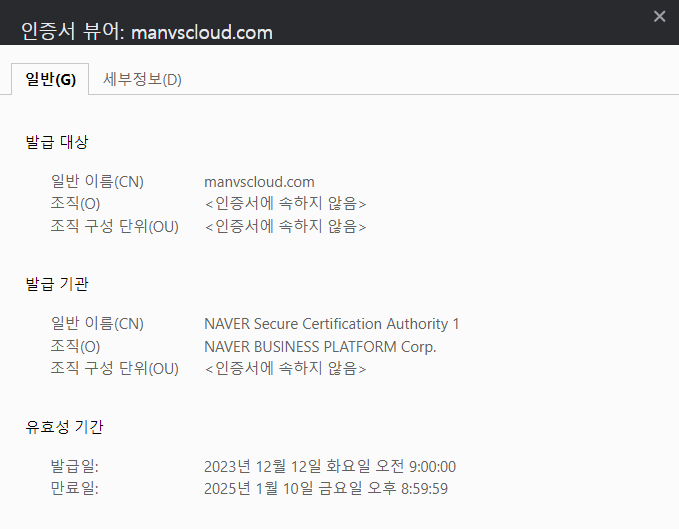

<변경된 인증서>

기존 Sectigo 인증서에서 NAVER 인증서로 변경된 것을 확인할 수 있습니다.

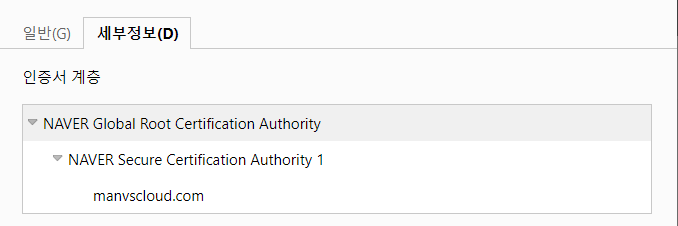

또한 인증서 세부 정보를 보면 RootCA가 NAVER Global Root Certification Authority로 되어있는 것을 확인할 수 있습니다.

네이버 클라우드의 Certificate Manager에서 정말 쉽게 SSL 인증서를 발급 받을 수 있었는데요.

인증서당 도메인 개수 : 최대 10개, 발급할 수 있는 인증서 개수 : 최대 25개까지 무료로 사용해보시기 바랍니다!

아직 인증서 발급 기능이 출시된지 얼마되지 않아 인증서 발급 API는 따로 존재하지 않지만 해당 API가 추가된다면 만료일이 다가오는 인증서를 확인하고 만료가 되기 전에 신규 인증서 발급 후 Global DNS API로 자동 레코드 등록 및 DNS 검증 진행 및 각 서비스 API를 이용하여 인증서 교체까지 자동으로 가능할 것입니다.

Personal Comments

사실 최근들어 네이버 클라우드가 AI에만 집중하고 있다보니 기존 서비스에 대한 업데이트가 줄어든 부분이 있었습니다.

하지만 네이버 클라우드는 서버의 신규 하이퍼바이저와 다양한 서비스 업데이트 그리고 무료 SSL/TLS 인증서를 소개하며 네이버 클라우드가 사용자이 원했던 기존 서비스들의 기능 업데이트를 지속적으로 제공하기 위해 노력하고 있는 것을 알 수 있습니다.

네이버 클라우드는 국내 퍼블릭 클라우드 중 독보적인 행보를 보여주고 있는 것같습니다.

긴 글 읽어주셔서 감사합니다.