안녕하세요. MANVSCLOUD 김수현입니다.

오늘은 네이버 클라우드의 유용한 기능 중 하나인 Cloud Functions 서비스와 특히 그 중에서도 custom image 기능에 대해 알아보고자 합니다.

Cloud Functions는 서버리스 컴퓨팅 환경을 제공하여 개발자가 애플리케이션 개발에 더 집중할 수 있도록 돕습니다.

이 서비스는 트리거에 의해 자동으로 코드가 실행되는 환경을 제공하여 사용자는 서버 관리에 대한 부담 없이 비즈니스 로직 구현에만 집중할 수 있는데요.

Cloud Functions에서는 기본 제공되는 런타임 외에도 custom image 기능을 통해 사용자가 직접 정의한 이미지를 사용할 수 있는데 이는 사용자가 필요로 하는 특정 라이브러리나 도구를 이미지에 포함시켜 배포할 수 있게 해주며 일관된 환경에서 여러 액션을 실행할 수 있도록 합니다.

custom image를 사용함으로써 기본 이미지에서 제공하지 않는 추가적인 설정이나 라이브러리를 포함시킬 수 있어 애플리케이션의 특수한 요구사항을 보다 유연하게 대응할 수 있습니다.

이번 포스팅에서는 왜 custom image를 사용해야 하는지, 그리고 어떻게 사용할 수 있는지에 대해 자세히 살펴보겠습니다.

- [참고] Cloud Functions – custom image 가이드 : https://guide.ncloud-docs.com/docs/cloudfunctions-example-customimage

Custom Image를 사용할 수 있어야 하는 이유

Cloud Functions를 사용하면서 표준 런타임 환경의 제약 사항에 부딪히신 적이 있을겁니다.

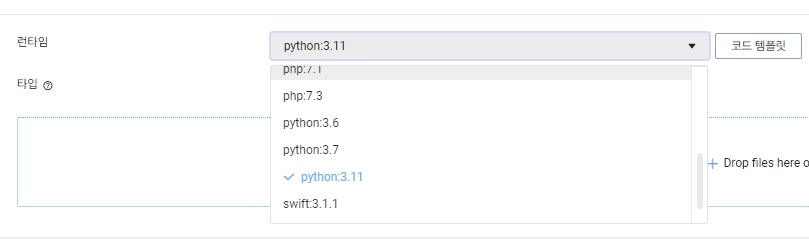

첫번째, Cloud Functions의 기본 런타임은 일반적으로 간단한 API 요청 정도는 사용이 가능하지만 모든 라이브러리나 도구를 지원하지 않습니다.

예를 들어 Object Storage API를 사용하기 위한 boto3 라이브러리가 필요하거나 AI 프로젝트를 위해 LangChain 라이브러리를 사용해야할 경우 이러한 라이브러리를 기본적으로 포함하지 않으므로 다른 방법이 필요합니다.

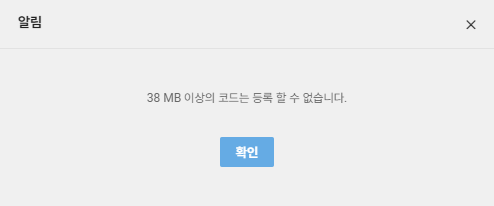

두번째, 위 제약 사항 문제로 가상 환경에서 라이브러리를 설치하고 .zip 파일로 압축하여 파일로 업로드 하는 방법이 있습니다. 하지만 이 역시 업로드하는 파일이 38MB 이상일 경우 파일 업로드 제한이 있습니다.

위 제약 사항에 대한 해답이 바로 custom image를 활용하는 것입니다.

Custom image를 사용하면 필요한 라이브러리, 프레임워크, 또는 다른 소프트웨어 도구를 포함하여 자신만의 런타임 환경을 구성할 수 있습니다.

또한 큰 용량의 라이브러리나 의존성 파일에 대한 제약에서도 자유로워집니다.

(Container Registry 이미지 역시 압축 크기가 800MB를 초과하는 이미지는 사용할 수 없습니다.)

Custom image를 사용하기 위해서는 네이버 클라우드에서 제공하는 런타임별 Base 이미지를 활용해야 하는데 Base 이미지로 python:3.7, nodejs:16를 지원합니다.

Object Storage API를 사용하기 위해서 boto3 라이브러리 사용이 필요한데 boto3를 사용하기 위해서는 이제 Python 3.8 이상 버전 활용이 필요합니다.

이와 같이 특정 라이브러리를 사용하기 위해서는 python, nodejs의 버전도 중요한데 이러한 부분도 해결할 수 있는 방법과 함께 Custom image 사용 방법을 아래 Hands On Lab에서 공유드리겠습니다.

Hands On Lab

Object Storage로 PDF 파일을 업로드하는 Action을 생성한다고 가정합시다.

Object Storage에 업로드를 하기 위해 Object Storage API를 활용해야하니 boto3 라이브러리가 설치되어있어야합니다.

이 Hands On Lab에서는 Cloud Functions, Container Registry 등 간단한 생성 과정은 생략합니다.

Object Storage 및 Contrainer Registry를 사전에 생성해주세요.

1) Dockerfile 생성

먼저 네이버 클라우드에서 제공하는 Base 이미지를 사용하여 Python 3.8 환경을 설정하는 Dockerfile을 작성합니다. Cloud Functions 기본 Python 3.7 이미지를 사용하고 Python 3.8을 설치후 boto3 라이브러리를 추가합니다.

# Cloud Functions에서 제공하는 Python 3.7 Base 이미지 사용 FROM cloudfunctions.kr.ncr.ntruss.com/cloudfunctions-python-3.7:latest # Python 3.8 버전 설치 RUN dnf install -y python38 # Python 기본 버전을 3.8로 설정 RUN rm -f /usr/local/bin/python RUN ln -s /usr/bin/python3.8 /usr/local/bin/python # boto3 라이브러리 설치 RUN /usr/bin/pip3.8 install boto3 WORKDIR / ENTRYPOINT ["/bin/proxy"]

위 방법을 이해했다면 버전 변경 및 다양한 라이브러리 설치가 가능하다는 것을 알 수 있습니다.

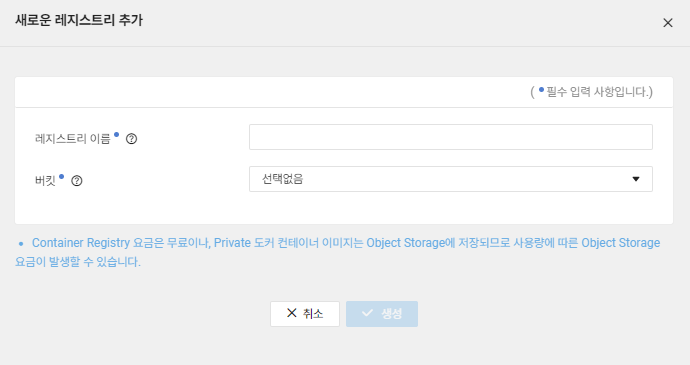

2) Container Registry 사용

네이버 클라우드의 Container Registry에 로그인 후 생성한 Dockerfile를 빌드하고 이미지를 업로드합니다. 아래는 이 과정을 수행하는 명령어 예시입니다.

{Container-Registry-Endpoint}는 사전에 생성한 Container Registry의 Endpoint를 사용해줍니다.

이름은 object_storage_pdf_upload로 정해뒀습니다. 원하는대로 변경하셔도 됩니다.

# 네이버 클라우드 Container Registry에 로그인

docker login {Container-Registry-Endpoint}

# Docker 이미지 빌드

docker build -t {Container-Registry-Endpoint}/object_storage_pdf_upload:1.0 .

# 빌드된 이미지 확인

docker images

# Docker 이미지 업로드

docker push {Container-Registry-Endpoint}/object_storage_pdf_upload:1.0

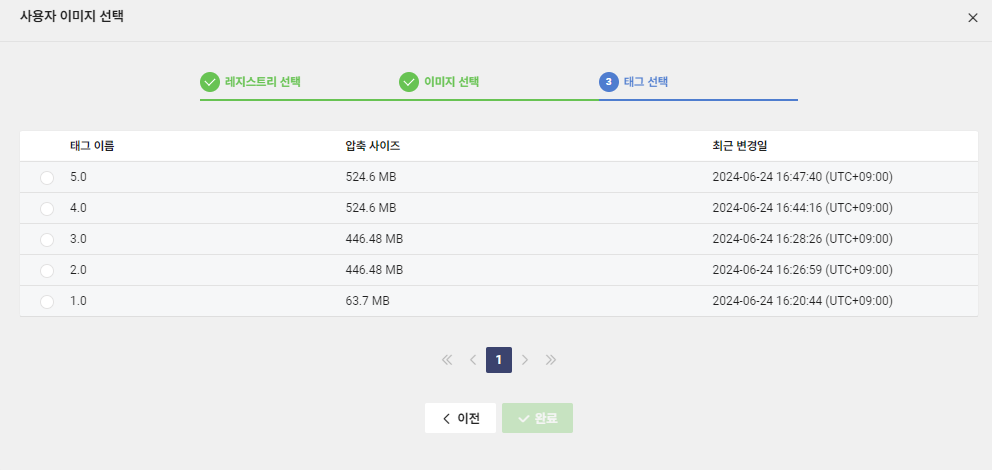

3) Custom Image 활용

지금까지 진행이 잘 되었다면 이제 Cloud Functions의 런타임을 custom image로 선택하고 [Contrainer Registry 이미지 선택]을 클릭하면 Contrainer Registry에서 push했던 이미지를 확인할 수 있습니다.

위와 같이 버전별로 관리가 가능하며 Push한 Custom Image를 이용하여 기본적으로 지원하는 런타임 이미지보다 더 넓은 범위로 활용이 가능합니다.

PDF 업로드가 정말 되는지 확인해보고 싶다면 아래 코드 예제를 이용하여 테스트 해볼 수 있습니다.

- 웹 액션

- 코드

import json

import base64

import boto3

from datetime import datetime

import random

service_name = "s3"

endpoint_url = "https://kr.object.ncloudstorage.com"

S3 = None

def set_response(status_code, body, headers={"Content-Type": "application/json"}):

return {

"statusCode": status_code,

"headers": headers,

"body": json.dumps(body),

}

def set_S3_client(access_key, secret_key):

print("--- Setting new object storage client ---")

return boto3.client(

service_name,

endpoint_url=endpoint_url,

aws_access_key_id=access_key,

aws_secret_access_key=secret_key,

)

def upload_pdf_to_s3(bucket_name, file_name, file_content):

try:

S3.put_object(Bucket=bucket_name, Key=file_name, Body=file_content)

return True, file_name

except Exception as e:

print(f"Error uploading PDF: {e}")

return False, str(e)

def main(args):

global S3

if S3 is None:

S3 = set_S3_client(args["access_key"], args["secret_key"])

body = args.get("__ow_body", "")

if not body:

return set_response(400, {"error": "No data provided"})

# Base64로 인코딩된 데이터를 디코딩

try:

decoded_file = base64.b64decode(body)

except Exception as e:

return set_response(400, {"error": f"Failed to decode the file data: {str(e)}"})

# 파일 업로드 로직

bucket_name = args["bucket_name"]

account_number = args.get("account_number", "unknown")

today_date = datetime.now().strftime("%Y-%m-%d")

random_number = random.randint(10000, 99999)

file_name = f"{account_number}-{today_date}-{random_number}.pdf"

success, message = upload_pdf_to_s3(bucket_name, file_name, decoded_file)

if success:

return set_response(200, {"message": "File uploaded successfully", "file_name": message})

else:

return set_response(500, {"error": message})

- 디폴트 파라미터

{"access_key":"NCLOUD_ACCESS_KEY","secret_key":"NCLOUD_SECRET_KEY","bucket_name":"OBJECT_STORAGE_NAME"}

– NCLOUD_ACCESS_KEY : Object Storage 업로드 권한이 있는 Access Key

– NCLOUD_SECRET_KEY : Object Storage 업로드 권한이 있는 Access Key의 Secret Key

– OBJECT_STORAGE_NAME : PDF 파일이 업로드될 Object Storage 버킷 이름

- HTTP 원문 사용

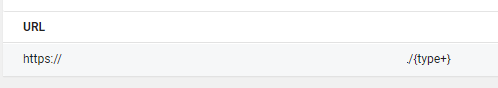

위 Action 생성이 완료되었다면 API Gateway와 연동을 진행합니다.

Vue.js를 사용 하여 테스트 시 axios.post를 https://{API_GATEWAY_PRODUCT_ID}.apigw.ntruss.com/{API_GATEWAY_API}/{API_GATEWAY_STAGE}/{API_GATEWAY_PATH}/http 로 설정하고,

headers를 Content-Type’: ‘multipart/form-data’로 설정하여 테스트 해보시면 정상적으로 업로드가 가능한 것을 확인할 수 있습니다.

위 URL은 Cloud Functions 외부 연결 주소에 나와있는 URL입니다.

이 과정을 모두 진행해보았다면 Cloud Functions의 Custom Image 사용법을 완벽히 이해할 수 있을 것입니다.

Personal Comments

이번 포스팅을 통해 네이버 클라우드의 Cloud Functions에서 custom image를 활용하는 방법을 자세히 알아보았습니다. Custom image를 사용함으로써 개발자는 더 많은 유연성을 갖고 특정 요구사항에 맞춘 환경을 구성할 수 있습니다. 하지만 몇 가지 주의해야 할 점이 있습니다.

첫째, 액션에서 사용된 custom image가 업데이트 되어도 기존에 설정된 액션에는 자동으로 새로운 이미지가 반영되지 않습니다. 만약 이미지를 업데이트한 후에 해당 변경사항을 반영하고 싶다면 액션 설정에서 이미지를 다시 선택하고 저장하는 과정을 거쳐야 합니다.

둘째, 설정한 이미지가 어떤 이유로 삭제되었다면 해당 이미지를 사용하는 액션은 더 이상 정상적으로 실행되지 않습니다. 이는 프로덕션 환경에서 큰 문제를 일으킬 수 있으므로 사용 중인 이미지의 백업과 보관에 주의를 기울여야 합니다.

Cloud Functions의 custom image 기능을 잘 활용한다면 네이버 클라우드에서 Serverless 환경 구성하여 조금 더 현대화된 시스템 구성이 가능할 것입니다.

긴 글 읽어주셔서 감사합니다.