안녕하세요. ManVSCloud 김수현입니다.

오늘 드디어 Naver Cloud Platform EXPERT 자격증을 응시할 수 있게 되었습니다.

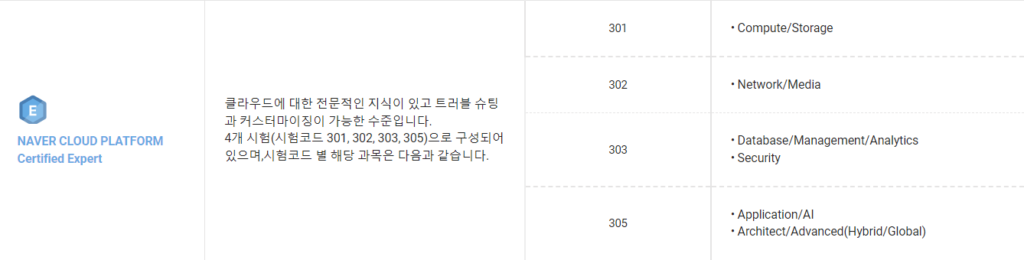

NAVER CLOUD PLATFORM CERTIFIED EXPERT (NCE)

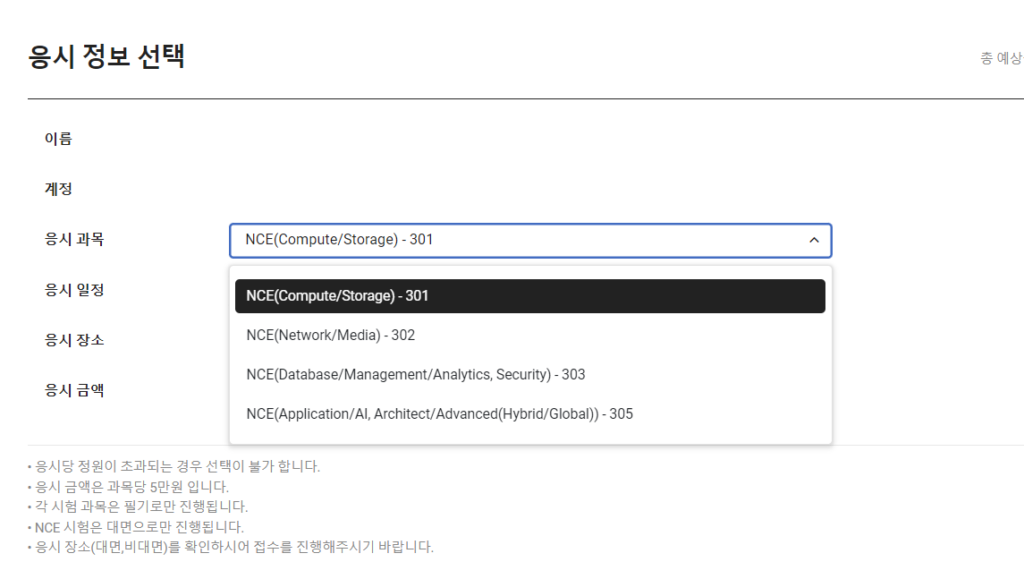

먼저 NCE는 총 4개의 시험으로 구성되어있습니다.

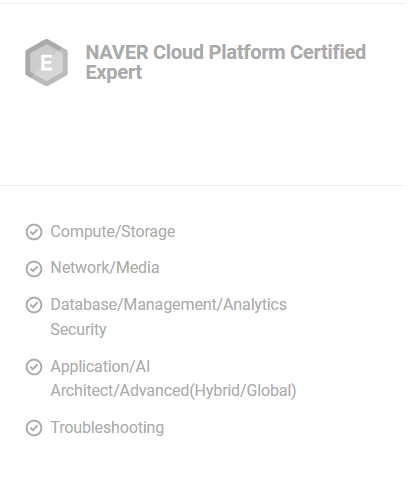

원래 Troubleshooting까지 포함하여 총 5개였는데 4개로 변경되었습니다.

아직 마이페이지에 응시 이력상에서는 NCE 목록이 5개로 나와있는데 4개가 맞습니다.

순식간에 처리해준 네이버 클라우드…! 크으~

본론으로 돌아가서 아래의 4개 시험을 모두 합격하여야 NCE 자격증을 획득할 수 있습니다.

[302] • Network/Media

[303] • Database/Management/Analytics, • Security

[305] • Application/AI, • Architect/Advanced(Hybrid/Global)

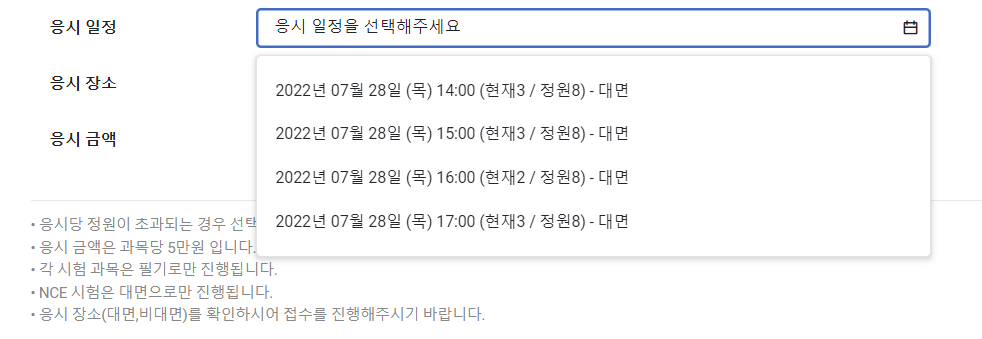

NCE 시험은 NCA와 NCP처럼 비대면 온라인 시험이 아닌 대면 시험으로 진행되며

장소는 한국타이어앤테크놀로지빌딩 네이버클라우드 시험장(11F)에서 시험을 볼 수 있습니다.

(서울특별시 강남구 테헤란로 133 한국타이어빌딩 건물 11층)

시험 공부는 아무래도 NCA/NCP 때와 같이 가이드와 실습으로 준비해봐야할 것같습니다.

시험을 위해 어느정도 도움이 필요한 경우 공인교육 – Expert를 들어보는 것도 좋아보입니다.

모두 네이버 클라우드 전문가 되시길 기원합니다.